I ricercatori di sicurezza dell’Istituto internazionale di tecnologia dell’informazione (IIIT) di Hyderabad, in India, hanno condotto una ricerca su Cappello Nero Europa 2023 Attacchi ai gestori di password Android piede. Consente a un’applicazione dannosa di accedere ai dati archiviati nel gestore password senza essere notata.

annuncio

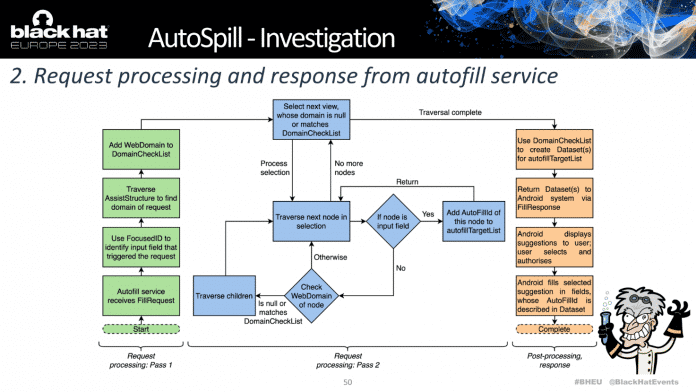

Il team guidato dal ricercatore di sicurezza Ankit Gangwal descrive l’attacco al processo di compilazione automatica come AutoSpill, in cui il gestore delle password passa il nome utente e la password nei campi di input. L’accesso agli account utente all’interno delle app viene spesso effettuato utilizzando il modulo Android System WebView, essenzialmente una sorta di motore Chrome “barebone” che gli sviluppatori di app possono adattare alle proprie esigenze per visualizzare contenuti web all’interno della loro app, compreso l’accesso. Campi di immissione. I gestori di password comunicano anche con WebView per inserire lì le credenziali.

Processo di compilazione automatica Android in dettaglio

(immagine: Visualizza il PDF dell’IIS)

Come Rapporti BleepingComputeri ricercatori sono ora in grado di dimostrare che è possibile leggere i contenuti inseriti automaticamente da diversi gestori di password utilizzando un’applicazione predisposta (vedi anche questo spettacolo). A differenza di altri attacchi, nella maggior parte dei casi questo non richiedeva l’uso di JavaScript. L’attacco è quindi possibile a causa di una vulnerabilità interna al sistema Android stesso, poiché non esistono linee guida di sicurezza chiaramente definite per la gestione dei dati di compilazione automatica nei processi WebView. In questo modo l’applicazione accede alle credenziali inserite, che in realtà dovrebbero essere utilizzate solo all’interno della WebView del processo di login.

Anche qui c’è una differenza rispetto al phishing classico: l’applicazione dannosa non mostra una pagina di login falsa, ma carica una finestra di dialogo di login legittima da un negozio online, provider di posta, archivio cloud, ecc., ma può poi utilizzare la casella compilata nei campi In dal gestore delle password leggi insieme.

Programmi interessati

Il team IIIT ha testato il tutto utilizzando i gestori di password 1Password, Dashlane, Enpass, LastPass, Keepass2Android e Keeper, nonché Google Smart Lock, che di solito è incluso nativamente in Android. Solo Dashlane e Google Smart Lock hanno resistito al tentativo di estrarre le credenziali senza l’aiuto di trucchi JavaScript; Tutti i candidati erano vulnerabili con JavaScript.

Le piattaforme erano Xiaomi Poco F1 con Android 10 (livello patch 12/2020), Samsung Galaxy Tab S6 Lite con Android 11 (01/2022) e Samsung Galaxy A52 con Android 12 (04/2022). Il test con piattaforme così vecchie può sembrare strano a prima vista, ma è molto pratico: tutti e tre i modelli sono molto popolari e hanno ormai dai due anni e mezzo ai cinque anni.

(jss)

“Esperto di birra per tutta la vita. Appassionato di viaggi in generale. Appassionato di social media. Esperto di zombi. Comunicatore.”