I ricercatori IT di Flashpoint hanno dubbi sulla sicurezza riguardo ad alcuni comportamenti dei plug-in del browser Bitwarden. Preimpostazioni sfavorevoli possono incoraggiare il flusso di dati di accesso al destinatario sbagliato. Bitwarden sostiene che tutto è documentato. Tuttavia, i cambiamenti saranno in meglio, afferma Flashpoint.

Discussione sui comportamenti di riempimento automatico in Bitwarden

Una spina nel fianco dei ricercatori di Flashpoint è che Bitwarden non si è ancora occupato separatamente degli iframe dei siti web. Uno same-originLa politica non viene applicata. Questo iframe può provenire da qualsiasi dominio, il plug-in di riempimento automatico di Bitwarden fornisce i dati di accesso per il sito incorporato. Questo accesso tra domini è ampiamente riconosciuto come un potenziale problema di sicurezza. Pertanto, tutti i browser implementano opportuni meccanismi di isolamento.

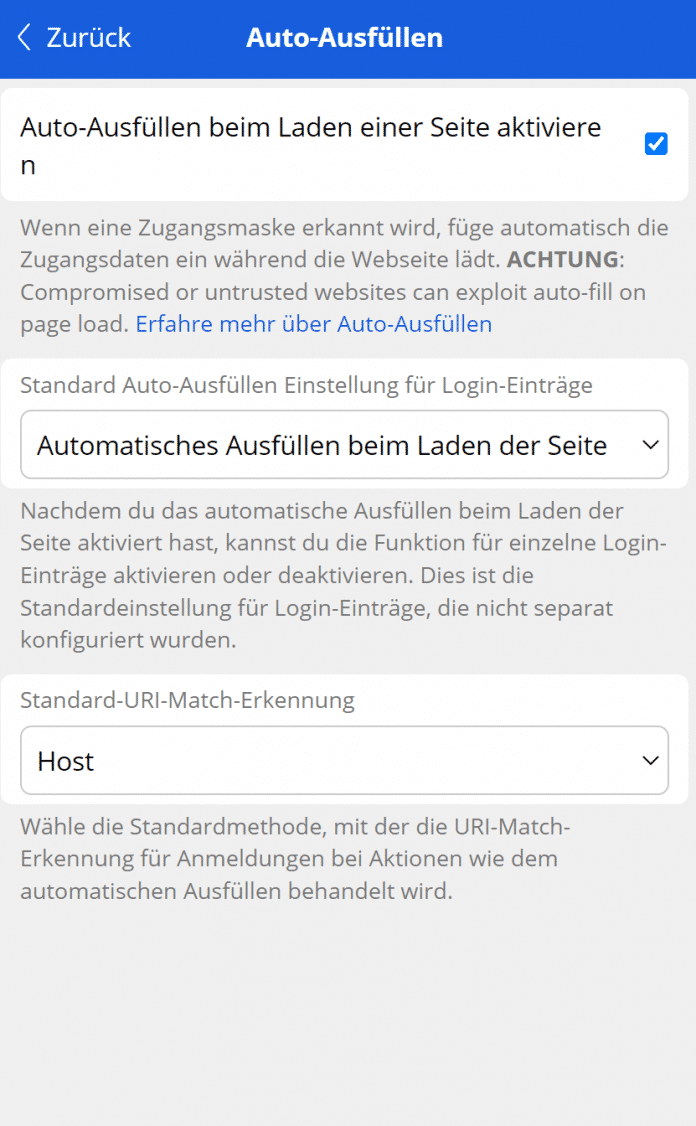

La situazione può essere aggravata se gli utenti attivano l’opzione “riempimento automatico al caricamento”, ovvero compilano i campi di accesso quando la pagina viene caricata. Bitwarden lo documenta e afferma che i siti Web compromessi o non affidabili possono utilizzarlo per rubare le credenziali.

Bitwarden sottolinea i potenziali rischi per la sicurezza quando si attiva la funzione di riempimento automatico nelle impostazioni del plug-in del browser.

(Foto: schermata)

D’altra parte, Flashpoint sostiene che questo si applica certamente ai siti Web compromessi, ma apre un vettore di attacco ai siti Web non manomessi. Ad esempio, gli attori malintenzionati possono accedere ai dati tramite annunci pubblicitari incorporati negli iframe su un sito web. Per fare ciò, dovevano solo manipolare il contenuto dell’iframe e non il sito Web vero e proprio. Tuttavia, si sono limitati a trovare pochissimi iframe sparsi in campioni nelle pagine di accesso di siti Web di grandi dimensioni.

Durante la creazione di una prova di concetto per il problema dell’iframe, i ricercatori IT si stanno ancora imbattendo nell’impostazione predefinita di Bitwarden che si applica alla corrispondenza degli URI. Questo è il meccanismo per riconoscere il dominio a cui Bitwarden deve fornire i dati di accesso. È impostato su Dominio principale. Bitwarden confronta solo il dominio e il dominio di primo livello, ad esempio esempio.com.

I sottodomini non vengono presi in considerazione per impostazione predefinita

Ciò si traduce in Bitwarden che non fa distinzione tra loginclienti.esempio.com O workelogin.example.com. Fornirà le stesse credenziali per entrambi i domini. Ciò cambia quando si modifica l’impostazione nel plug-in del browser Web da “dominio principale” a “host” o “esatto”.

La sua vulnerabilità iframe Bitwarden è già stato valutato nel 2018 E non aveva pianificato cambiamenti nel comportamento. Sfortunatamente, gli sviluppatori hanno chiarito che esistono casi legittimi in cui i siti Web incorporano moduli di registrazione da un dominio diverso da quello del sito originale. Aggiungono: “Un esempio particolare è il modulo di registrazione su icloud.com, che include un iframe che punta a apple.com. Anche se questo non è un evento comune sul web, sono noti altri esempi legittimi”. È qui che Flashpoint spera di cambiare idea su Bitwarden. C’è anche una voce CVE con CVE-2018-25081.

Il secondo problema riguarda CVE-2023-27974. Bitwarden non vede alcuna necessità di modificare neanche qui, poiché l’opzione di riempimento automatico è disattivata per impostazione predefinita. Flashpoint ha un post sul blog Pubblicazione, in cui i ricercatori IT presentano il loro punto di vista sulle cose.

Si consiglia agli utenti di Bitwarden di modificare l’impostazione di corrispondenza URI di compilazione automatica predefinita per i campi di dati di accesso “host” o “esatti”.

(DMK)

“Esperto di birra per tutta la vita. Appassionato di viaggi in generale. Appassionato di social media. Esperto di zombi. Comunicatore.”